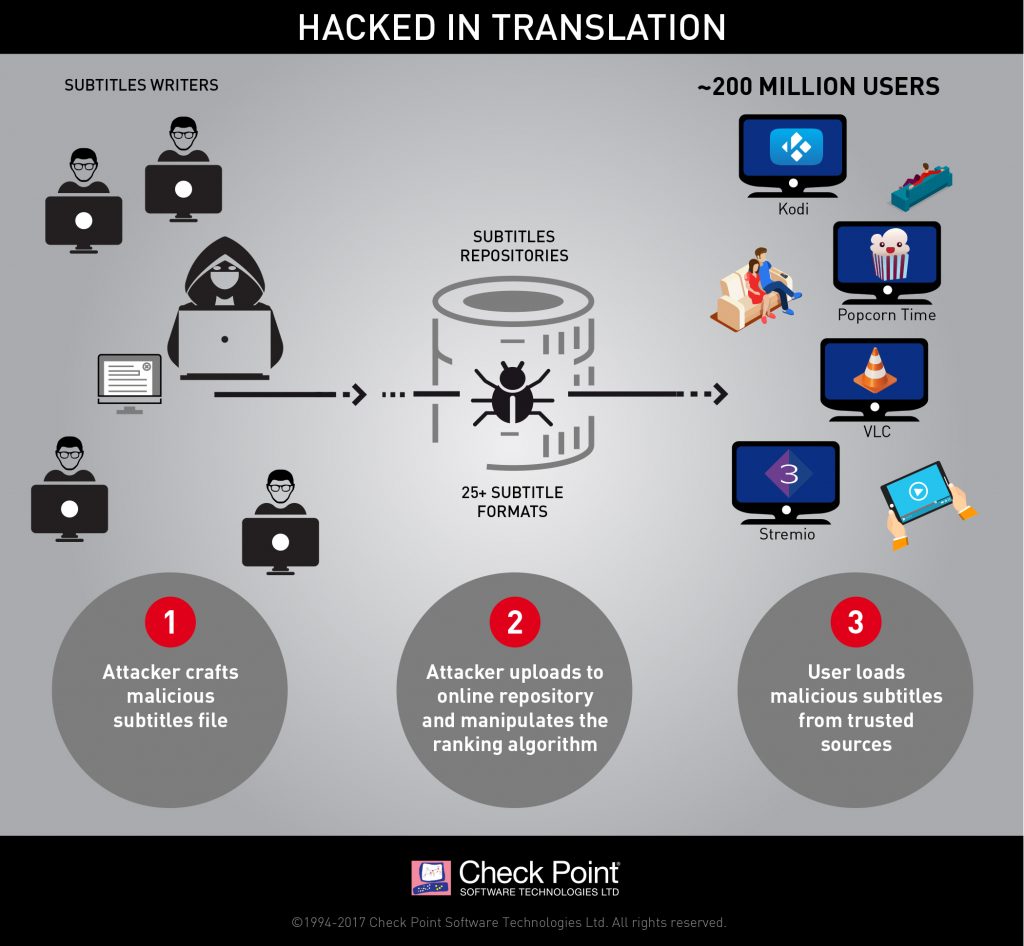

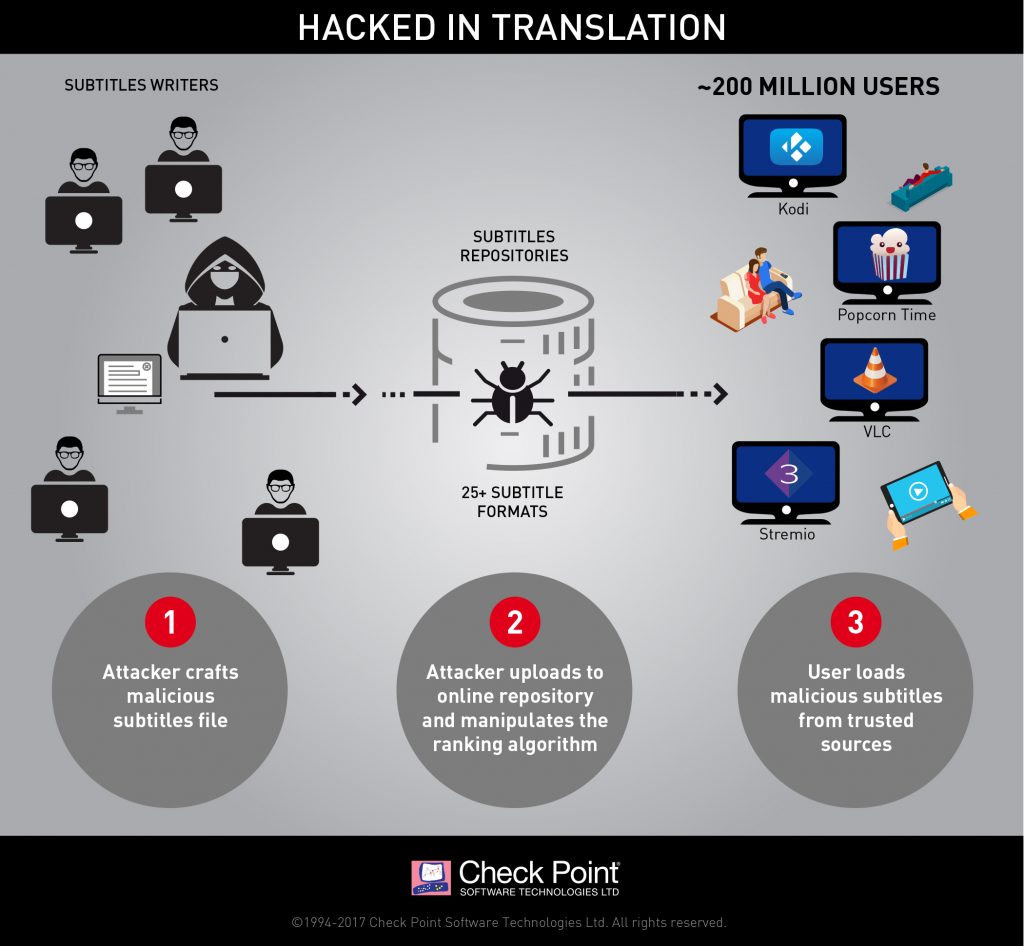

Check Point研究人员透露了一种新的攻击媒介,威胁到全球数百万用户 - 受到字幕的攻击。通过制作受害者媒体播放器下载的恶意字幕文件,攻击者可以通过许多流行的流媒体平台(包括VLC,Kodi(XBMC),Popcorn-Time和strem.io)中发现的漏洞,完全控制任何类型的设备。 。我们估计目前有大约2亿视频播放器和拖缆运行易受攻击的软件,这是近年来最广泛,易于访问和零抵抗的漏洞之一。

它是什么?

执行者使用各种方法,也称为“攻击向量”来提供网络攻击。这些攻击媒介可以分为两大类:攻击者说服用户访问恶意网站,或者他欺骗他在他的电脑上运行恶意文件。

我们的研究揭示了一种新的可能的攻击向量,使用完全被忽视的技术,当用户的媒体播放器加载电影字幕时,网络攻击将被传递。这些字幕存储库在实践中被用户或媒体播放器视为可信源; 我们的研究还显示,这些存储库可以被操纵,并被授予攻击者的恶意字幕高分,这导致了向用户提供的特定字幕。这种方法对用户来说几乎没有或没有故意采取行动,使之更危险。

不同于传统的攻击媒介,哪些安全公司和用户广泛意识到,电影字幕被认为只不过是良性的文本文件。这意味着用户,防病毒软件和其他安全解决方案可以对其进行审查,而无需评估其真实性质,从而使数百万用户面临这种风险。

什么是根本原因?

攻击传染媒介主要依赖于各种媒体播放器处理字幕文件和大量字幕格式的恶劣状态。首先,有超过25个字幕格式使用,每个具有独特的功能和功能。媒体播放器经常需要解析多个字幕格式,以确保覆盖并提供更好的用户体验,每个媒体播放器使用不同的方法。像其他涉及分散软件的类似情况一样,这导致了许多不同的漏洞。

有什么效果?

范围: 受影响的用户总数达数亿。每个发现易受伤害的媒体播放器都有数百万用户,我们认为其他媒体播放器也可能会受到类似的攻击。VLC已于2016年6月5日发布了其最新版本的1.7亿多次下载.Kodi(XBMC)每天拥有超过1000万个独特用户,每月拥有近4000万个独立用户。目前没有关于爆米花时间使用情况的估计,但可以放心的是,这个数字同样是数百万。

损害: 通过字幕攻击,黑客可以对运行它们的任何设备进行完全控制。从这一点上来说,无论是PC,智能电视还是移动设备,攻击者都可以与受害者的机器做任何事情。攻击者可能造成的潜在破坏是无休止的,从窃取敏感信息,安装赎金,大规模拒绝服务攻击等等到任何地方。

哪些媒体播放器受到影响?

迄今为止,我们测试并发现了四个最着名的媒体播放器中的漏洞:VLC,Kodi,爆米花时间和Stremio。我们有理由相信其他媒体播放器中也存在类似的漏洞。我们遵循负责任的披露指南,并向脆弱的媒体播放器的开发者报告了所有漏洞和漏洞。其中一些问题已经解决,其他问题仍在调查之中。为了让开发人员有更多的时间来解决这些漏洞,我们决定不再发布更多的技术细节。

平台更新:

- PopcornTime - 创建了一个固定版本,但它尚不可用于官方网站下载。

固定版本可以通过以下链接手动下载:https : //ci.popcorntime.sh/job/Popcorn-Time-Desktop/249 - 科迪 - Officialy固定和可供下载在其网站上。链接:https://kodi.tv/download

- VLC - 正式修复并可在其网站上下载

链接:http : //get.videolan.org/vlc/2.2.5.1/win32/vlc-2.2.5.1-win32.exe - Stremio - 正式固定并可在其网站上下载

链接:https : //www.strem.io/

IPS签名:

- 爆米花时间字幕远程执行代码

- Kodi打开字幕Addon远程执行代码

- VLC ParseJSS Null跳过字幕远程执行代码

- Stremio字幕远程执行代码

这个攻击传染媒介如何传播?

进一步深入字幕供应链产生了一些有趣的结果。有许多共享的在线存储库,如OpenSubtitles.org,用于索引和排列电影字幕。一些媒体播放器自动下载字幕; 这些存储库对攻击者具有广泛的潜力。我们的研究人员也可以通过操纵网站的排名算法来表明,我们可以保证制作的恶意字幕是由媒体播放器自动下载的字幕,从而允许黑客对整个字幕供应链进行完全控制,而不需要使用一个人在中间攻击或需要用户交互。此漏洞还会影响使用这些排名的用户来决定手动下载哪些字幕。

以下是一个概念验证视频,展示了攻击者如何使用恶意字幕来接管您的机器。

![]()

微信扫描下方的二维码阅读本文